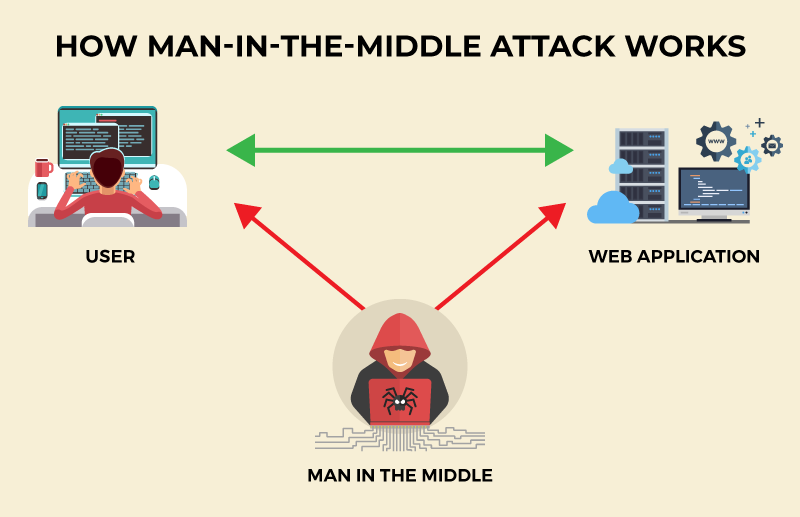

Bei einem Man-in-the-Middle-Angriff (MITM-Angriff) schaltet sich jemand unbemerkt zwischen Sie und die von Ihnen genutzte Website, App oder den Dienst. Sie melden sich beispielsweise bei Ihren E-Mails an oder überprüfen Ihr Bankkonto, und alles scheint normal, obwohl jemand anderes die gesendeten Daten beobachtet oder manipuliert.

Diese Angriffe dringen nicht in Ihr Gerät ein, sondern nutzen Schwachstellen in der Datenübertragung von Netzwerken aus, insbesondere bei ungesicherten oder schlecht geschützten Verbindungen. In diesem Leitfaden erklären wir, was ein Man-in-the-Middle-Angriff ist, wie er funktioniert und wie Sie Ihre Daten und Geräte schützen können.

Was ist ein Man-in-the-Middle-Angriff?

Ein Man-in-the-Middle-Angriff (MITM), auch On-Path-Angriff genannt, liegt vor, wenn sich ein Hacker unbemerkt zwischen zwei kommunizierende Parteien, beispielsweise einen Client und einen Server, einschleust. Sobald der Angreifer sich in der Mitte befindet, kann er unbemerkt auf die ausgetauschten Daten zugreifen.

Ihr Online-Datenverkehr wird nicht mehr direkt übertragen, sondern zunächst über den Angreifer geleitet. Dadurch kann dieser übertragene Daten wie Passwörter, Zahlungsinformationen oder Nachrichten einsehen und in manchen Fällen sogar verändern.

Cyberkriminelle nutzen diesen Angriff, um sensible Daten zu stehlen und damit Finanzbetrug zu begehen, Social-Engineering-Betrug zu unterstützen oder Schadsoftware zu verbreiten . Die Opfer bemerken oft erst, dass ihre Verbindung kompromittiert wurde, wenn der Schaden bereits entstanden ist.

Wie funktioniert ein MITM-Angriff?

So läuft ein Man-in-the-Middle-Angriff typischerweise ab:

Phase 1: Abfangen

Der erste Schritt besteht darin, sich zwischen das Opfer und das Netzwerk zu schalten. Angreifer zielen in der Regel auf ungesicherte oder schlecht geschützte Verbindungen ab, wie beispielsweise öffentliche WLAN-Netze. Mithilfe von Techniken wie ARP- oder DNS-Spoofing können sie den Datenverkehr unbemerkt umleiten, sodass er über sie geleitet wird, anstatt direkt sein Ziel zu erreichen.

Phase 2: Entschlüsselung

Sobald der Datenverkehr über den Angreifer läuft, besteht der nächste Schritt darin, die Daten lesbar zu machen. Bei einer unverschlüsselten Verbindung ist dies einfach. Nutzt die Verbindung jedoch eine Verschlüsselung (HTTPS), können Angreifer Techniken wie SSL-Stripping einsetzen, um die Verbindung zu schwächen und sensible Informationen im Klartext offenzulegen.

Phase 3: Abhören und Manipulieren

Durch den Zugriff auf den Datenstrom kann der Angreifer die übertragenen Daten überwachen, darunter Anmeldedaten, Finanzinformationen und andere personenbezogene Daten. Er kann diese Daten auch während der Übertragung verändern, um Nutzer auf gefälschte Webseiten umzuleiten, Transaktionen zu manipulieren oder Schadsoftware einzuschleusen.

Gängige Arten von Man-in-the-Middle-Angriffen

Nicht alle Man-in-the-Middle-Angriffe funktionieren gleich. Zwar ist das Ziel immer das Abfangen von Daten, doch die Vorgehensweise der Angreifer innerhalb einer Verbindung unterscheidet sich. Hier sind die wichtigsten MITM-Varianten, die Sie kennen sollten:

HTTPS-Spoofing

HTTPS-Spoofer erstellen eine gefälschte Version einer legitimen Website, indem sie eine HTTP-Verbindung anstelle von HTTPS verwenden. Opfer werden häufig durch Phishing-E-Mails oder schädliche Werbung auf diese gefälschte Seite gelockt. Die Seite sieht dem Original zum Verwechseln ähnlich, sodass Nutzer ihre sensiblen Daten eingeben, ohne zu bemerken, dass die Verbindung nicht mehr geschützt ist. Dadurch kann der Angreifer alle Daten im Klartext abfangen.

IP-Spoofing

Hacker verändern die Quell-IP-Adresse von Netzwerkpaketen, sodass diese scheinbar von einem vertrauenswürdigen Gerät oder Server stammen. Dadurch werden Systeme und Benutzer getäuscht und akzeptieren die Verbindung als legitim, obwohl der Angreifer die Kontrolle hat. Sobald er die Kontrolle erlangt hat, kann er Daten abfangen oder schädlichen Datenverkehr einschleusen, ohne bemerkt zu werden.

E-Mail-Hijacking

E-Mail-Hijacking funktioniert, indem Anmeldedaten oder Sitzungsdaten eines E-Mail-Kontos abgefangen werden. Sobald Angreifer Zugriff erlangt haben, können sie private Konversationen lesen oder Passwörter für andere Dienste zurücksetzen. Dies wird häufig bei Betrugsversuchen mit kompromittierten Geschäfts-E-Mails (Business Email Compromise, BEC) eingesetzt , um Zahlungsanweisungen zu manipulieren oder gefälschte Rechnungen zu versenden, die scheinbar von einem vertrauenswürdigen Kollegen oder Lieferanten stammen.

DNS-Spoofing

DNS-Spoofing- Angriffe leiten Nutzer von legitimen Webseiten um, indem sie die Namensauflösung manipulieren. Selbst wenn Sie die korrekte Webseitenadresse eingeben, leitet das DNS-System Sie auf eine gefälschte, vom Angreifer kontrollierte Webseite weiter. Diese gefälschten Seiten sind oft so gestaltet, dass sie den echten Seiten täuschend ähnlich sehen, wodurch es ein Leichtes ist, Zugangsdaten, Zahlungsdetails und mehr zu stehlen.

SSL-Stripping

SSL-Stripping-Angriffe zielen auf Webseiten ab, die normalerweise verschlüsselte Verbindungen nutzen. Versucht ein Nutzer, eine sichere HTTPS-Seite aufzurufen, fängt der Angreifer die Anfrage ab und stellt die Verbindung unbemerkt auf HTTP um. Der Browser lädt die Seite weiterhin, jedoch unverschlüsselt. Dadurch können alle in Formulare eingegebenen Daten wie Passwörter oder Kreditkartennummern gelesen und aufgezeichnet werden.

ARP-Spoofing

ARP-Spoofing-Angriffe manipulieren die Art und Weise, wie sich Geräte in einem lokalen Netzwerk gegenseitig identifizieren. Der Angreifer sendet gefälschte ARP-Anfragen, um die Geräte davon zu überzeugen, dass ihr Rechner das Gateway des Netzwerks oder ein anderes vertrauenswürdiges System ist. Dadurch wird der Datenverkehr unbemerkt über den Angreifer umgeleitet, sodass dieser Daten überwachen oder verändern kann, ohne die Verbindung zu unterbrechen.

Session Hijacking

Session Hijacking liegt vor, wenn Angreifer Session-Tokens oder Cookies stehlen , die den Login eines Nutzers belegen. Mithilfe dieser Tokens kann der Angreifer eine aktive Sitzung übernehmen, ohne ein Passwort zu benötigen. Dadurch erhält er Zugriff auf Konten, kann Änderungen vornehmen oder Transaktionen durchführen und erscheint dabei als der rechtmäßige Nutzer.

Wiederholungsangriffe

Cyberkriminelle fangen gültige Anmelde- oder Transaktionsdaten ab und senden diese später erneut, um sich als Benutzer auszugeben oder eine Aktion zu wiederholen. Da die Daten ursprünglich legitim waren, akzeptieren Systeme sie möglicherweise ein zweites Mal. Dadurch können Angreifer Zahlungen duplizieren, unbefugten Zugriff erlangen oder Aktionen im Namen des Opfers durchführen, selbst nachdem dieses sich abgemeldet hat.

Angriffe des bösen Zwillings

Bei einem Evil-Twin-Angriff wird ein gefälschter WLAN-Hotspot eingerichtet, der wie ein legitimes öffentliches Netzwerk aussieht, beispielsweise in einem Café, Flughafen oder Hotel. Sobald sich Nutzer verbinden, läuft ihr Internetverkehr über das Gerät des Angreifers, wodurch dieser die Browseraktivitäten vollständig einsehen und Anmeldedaten, Nachrichten und Finanzdaten abfangen kann.

Anzeichen eines Man-in-the-Middle-Angriffs

Diese Warnsignale bedeuten nicht immer, dass ein Man-in-the-Middle-Angriff stattfindet, aber wenn mehrere zusammen auftreten, ist dies ein starkes Indiz dafür, dass eine Verbindung kompromittiert worden sein könnte:

- Häufige Sicherheitswarnungen oder Zertifikatsfehler beim Besuch von Webseiten, denen Sie normalerweise vertrauen.

- Webadressen, die von HTTPS auf HTTP umstellen oder bei denen das Schloss-Symbol in Ihrem Browser fehlt.

- Unerwartet von Konten abgemeldet werden oder Anmeldebenachrichtigungen erhalten, die Sie nicht erkennen.

- Doppelte Transaktionen oder unerklärliche Abbuchungen auf Bank- oder Zahlungskonten.

- Seltsame Weiterleitungen , die Sie auf unbekannte oder ähnlich aussehende Webseiten weiterleiten.

- Ungewöhnliches WLAN-Verhalten wie plötzliche Verbindungsabbrüche oder wiederholte Verbindungsversuche.

- E-Mails oder Nachrichten, die von Ihren Konten gesendet wurden und die Sie nicht verfasst oder autorisiert haben.

- Pop-ups oder Warnungen, die Sie zur erneuten Eingabe von Passwörtern oder Zahlungsdaten auffordern.

Beispiele für Man-in-the-Middle-Angriffe

MITM-Angriffe wurden bereits in realen Vorfällen eingesetzt, die Millionen von Nutzern und Organisationen weltweit betrafen. Schauen wir uns einige davon an:

Sicherheitslücke bei der DigiNotar-Zertifizierungsstelle (2011)

Hacker drangen in die niederländische Zertifizierungsstelle DigiNotar ein und stellten gefälschte SSL-Zertifikate für Websites wie Google und Facebook aus. Diese Zertifikate wurden anschließend für Man-in-the-Middle-Angriffe missbraucht, um Nutzer auszuspionieren, indem gefälschte Websites als sicher erschienen.

NSA-Quantum-Angriffe (2013)

Durchgesickerte Dokumente enthüllten, dass die NSA ein System namens QUANTUM nutzte, um gefälschte Antworten in den Internetverkehr einzuschleusen. Diese Antworten leiteten Nutzer auf FoxAcid-Server um, wodurch verschlüsselte Kommunikation abgefangen und mittels Man-in-the-Middle-Angriffen ausgenutzt werden konnte.

Superfish-Adware auf Lenovo-Laptops (2015)

Lenovo lieferte einige Laptops mit der Adware Superfish aus, die ein eigenes vertrauenswürdiges Zertifikat installierte und den HTTPS-Datenverkehr abfing, um Werbung einzufügen. Dadurch entstand auch eine schwerwiegende Man-in-the-Middle-Schwachstelle, die Angreifer ausnutzen konnten.

Wie man Man-in-the-Middle-Angriffe verhindert

MITM-Angriffe können zu Folgen wie Identitätsdiebstahl und Finanzbetrug führen. Die folgenden Methoden helfen Ihnen, das Risiko, Opfer zu werden, zu verringern:

Nutzen Sie ein VPN in öffentlichen und gemeinsam genutzten Netzwerken.

Ein VPN verschlüsselt Ihren Internetverkehr und leitet ihn über einen sicheren Tunnel. Dadurch wird verhindert, dass Angreifer im selben WLAN-Netzwerk Ihre gesendeten Daten einsehen oder verändern können. Wenn Sie öffentliche Hotspots in Cafés, Flughäfen, Hotels oder Coworking-Spaces nutzen, sollten Sie immer ein VPN verwenden, da Man-in-the-Middle-Angriffe an diesen Orten am wahrscheinlichsten auftreten.

Prüfen Sie stets, ob HTTPS verwendet wird und ob gültige Zertifikate vorliegen.

Websites, die HTTPS verwenden, verschlüsseln die zwischen Ihrem Browser und dem Server ausgetauschten Daten. Bevor Sie Ihre Anmeldedaten oder Zahlungsinformationen eingeben, vergewissern Sie sich, dass die Website ein gültiges Sicherheitszertifikat und das Schloss-Symbol in der Adressleiste anzeigt. Fehlt das Zertifikat oder sieht es fehlerhaft aus, ist die Verbindung möglicherweise gefährdet.

Verbinden Sie sich nicht mit unbekannten oder verdächtigen WLAN-Netzwerken.

Gefälschte oder manipulierte WLAN-Hotspots sind eine gängige Methode für Angreifer, Man-in-the-Middle-Angriffe durchzuführen. Nutzen Sie nur Netzwerke, denen Sie vertrauen, und seien Sie vorsichtig bei offenen Netzwerken mit generischen Namen oder ohne Passwort, insbesondere an öffentlichen Orten, wo Angreifer leicht täuschend echt aussehende Hotspots einrichten können.

Halten Sie Ihre Geräte und Software auf dem neuesten Stand.

Betriebssystem-Updates, Browser-Patches und App-Updates beheben häufig Sicherheitslücken, die Angreifer zum Abfangen von Datenverkehr ausnutzen. Durch die Aktualisierung aller Systeme lassen sich die Schwachstellen schließen, die Man-in-the-Middle-Angriffe (MITM) für den Zugriff auf eine Verbindung nutzen.

Erhöhen Sie die Sicherheit Ihrer Konten durch zusätzliche Sicherheitsebenen.

Multifaktor-Authentifizierung, sichere Passwörter und Passwortmanager erschweren es Angreifern, Konten zu übernehmen, selbst wenn Daten abgefangen werden. Diese Sicherheitsmaßnahmen begrenzen den Schaden, den Man-in-the-Middle-Angriffe anrichten können, wenn Anmeldedaten offengelegt werden.

Seien Sie vorsichtig mit Links, Downloads und Pop-ups.

Phishing-Links, gefälschte Updates und unerwartete Pop-ups werden häufig verwendet, um Nutzer in Man-in-the-Middle-Fallen zu locken. Laden Sie Software nur von offiziellen Quellen herunter, klicken Sie nicht auf verdächtige Links und seien Sie misstrauisch, wenn Sie aufgefordert werden, Passwörter oder Zahlungsdaten erneut einzugeben.

Sichern Sie Ihren Router und Ihr Netzwerk

Verwenden Sie eine starke WLAN-Verschlüsselung, ändern Sie die Standardpasswörter Ihres Routers und halten Sie die Firmware auf dem neuesten Stand, um Ihr lokales Netzwerk vor ARP-Spoofing und anderen Man-in-the-Middle-Angriffen zu schützen. Ein ordnungsgemäß gesicherter Router erschwert es Angreifern erheblich, sich in Ihren Datenverkehr einzuschleichen.

Schlusswort

Man-in-the-Middle-Angriffe erfolgen, wenn jemand den Weg Ihrer Daten im Internet manipuliert. Sie sind leicht zu übersehen, doch einfache Gewohnheiten wie die Nutzung eines VPNs in öffentlichen WLAN-Netzen, die Überprüfung sicherer Verbindungen und das Aktualisieren Ihrer Geräte können einen entscheidenden Unterschied machen.